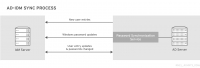

Управление идентификацией использует активную синхронизацию для интеграции пользовательских данных, хранящихся в домене Active Directory, и пользовательских учетных данных, хранящихся в домене IPA. Критические атрибуты пользователя, включая пароли, синхронизируются между службами.

Синхронизации доменов Active Directory и IPA возможна, когда сервер IPA впервые установлен. Процесс синхронизации настраивается путем создания соглашений между сервером IPA и контроллером домена Active Directory.

Синхронизация пользователей выполняется с помощью процесса, аналогичного процессу репликации.

Синхронизация паролей выполняется через службу Windows, установленную на контроллере домена Windows и настроенную на связь с сервером IPA.

Ограничения на синхронизацию:

- Контроллер домена Windows должен быть не ниже 2008 R2.

- Только один контроллер Windows может быть настроен для синхронизации с доменом IPA. Это как раз вызывает трудности при переносе пользователей из нескольких доменов Windows (если такое необходимо).

- Версия службы синхронизации паролей, которая работает с Windows (на момент написания статьи) - 1.1.5 (об этом речь ниже). Данную утилиту можно взять на сайте "389 Directory Server"

- Хотя синхронизация является двунаправленной, но новые пользователи автоматически добавляются только в домен FreeIPA. Т.е. если в домене Active Directory создается новый пользователь, то он автоматически будет добавлен в домен FreeIPA. В обратную сторону это не работает. Т.е. если необходима синхронизация пользователя из домена FreeIPA в домен Active Directory, то его необходимо сначала создать в домене Windows.

- Информация о блокировки учетных записях синхронизируются по умолчанию. Т.е. если учетная запись будет блокирована в одном домене, то она заблокируется и в другом.

- Изменения синхронизации паролей вступают в силу немедленно.

Хотя между схемой LDAP Active Directory и 389 Directory Server LDAP-схемой, используемой FreeIPA, существуют значительные различия схем, существует много атрибутов, которые одинаковы. Эти атрибуты просто синхронизируются между элементами Active Directory и FreeIPA, без изменений в имени атрибута или в формате значений.

Атрибуты пользователей, которые одинаковы в FreeIPA и MS Active Directory:

- cn

- physicalDeliveryOfficeName

- description

- postOfficeBox

- destinationIndicator

- postalAddress

- facsimileTelephoneNumber

- postalCode

- givenname

- registeredAddress

- homePhone

- sn

- homePostalAddress

- st

- initials

- street

- l

- telephoneNumber

- teletexTerminalIdentifier

- mobile

- telexNumber

- o

- title

- ou

- usercertificate

- pager

- x121Address

Некоторые атрибуты имеют разные имена, но все же их можно ассоциировать между собой:

Таблица сопоставлений пользовательских атрибутов между FreeIPA и Active Directory

| FreeIPA | Active Directory |

| cn | name |

| nsAccountLock | userAccountControl |

| ntUserDomainId | sAMAccountName |

| ntUserHomeDir | homeDirectory |

| ntUserScriptPath | scriptPath |

| ntUserLastLogon | lastLogon |

| ntUserLastLogoff | lastLogoff |

| ntUserAcctExpires | accountExpires |

| ntUserCodePage | codePage |

| ntUserLogonHours | logonHours |

| ntUserMaxStorage | maxStorage |

| ntUserProfile | profilePath |

| ntUserParms | userParameters |

| ntUserWorkstations | userWorkstations |

| Атрибут "cn" синхронизируется как есть ("cn" в"cn") при синхронизации из FreeIPA в Active Directory. При синхронизации из AD "cn" сопоставляется с атрибутом "name" в Active Directory и синхронизируется с атрибутом "cn" в FreeIPA | |

Некоторые особенности в синхронизации, к которыми надо относится с осторожностью.

Обработка атрибута "cn".

В FreeIPA атрибут "cn" может иметь несколько значений, в то время как в Active Directory он имеет только одно значение. Когда атрибут "cn" из FreeIPA синхронизируется, то в Active Directory отправляется только одно значение. Это означает, что потенциально, если значение "cn" добавлено в запись AD и оно не является одним значением "cn" FreeIPA, то при синхронизации все значения атрибута "cn" FreeIPA перезапишутся одним значением атрибута "cn" Active Directory.

Так же этот атрибут Active Directory использует в качестве атрибута именования, в то время как FreeIPA использует для этих целей атрибут "uid". Это значит, что существует возможность случайно полностью переименовать запись, если атрибут "cn" будет изменен в FreeIPA. Другими словами: если этот атрибут изменить в FreeIPA, то в Active Directory запись переименовывается. Затем переименованная запись копируется в FreeIPA как новая запись.

Обработка атрибутов "initials".

В Active Directory значение атрибута "initials" ограничено шестью символами. В FreeIPA такого ограничения нет. Если синхронизируется этот атрибут из FreeIPA и он имеет более шести символов, то в Active Directory это значение обрезается.

Обработка атрибута "sn" (фамилия).

Active Directory позволяет создавать запись person без атрибута фамилии. Но RFC 4519 определяет класс объектов person как требующий атрибут фамилии (sn). Если запись person создается в Active Directory без значения фамилии (sn), то такая запись не будет синхронизирована с FreeIPA.

Записи Active Directory и атрибуты RFC 2307.

Для идентификации пользователей Windows использует уникальные случайные идентификаторы безопасности (SID). Эти идентификаторы SID назначаются в блоках или диапазонах, идентифицируя разные системные пользовательские типы в домене Windows. Когда пользователи синхронизируются между FreeIPA и Active Directory, идентификаторы SID для Windows сопоставляются с UID Unix. Другими словами: SID Windows является единственным идентификатором в записи Windows, который используется как идентификатор в соответствующей записи Unix, а затем используется при сопоставлении.

Когда домены Active Directory взаимодействуют с приложениями или доменами в стиле Unix, то в домене Active Directory могут использоваться атрибуты для Unix, чтобы включить атрибуты uidNumber и gidNumber стиле gidNumber Это позволяет пользователям Windows следовать спецификациям этих атрибутов в RFC 2307

Однако uidNumber и gidNumber фактически не используются в качестве uidNumber и gidNumber для элемента управления идентификацией. uidNumber и gidNumber в FreeIPA генерируются при синхронизации пользователя Windows.

uidNumber и gidNumber определенные и используемые в FreeIPA, не являются одинаковыми uidNumber и gidNumber определенными и используемыми в записи Active Directory, а номера не связаны.

С теорией закончили и переходим непосредственно к практике.

Исходные данные. Имеются два домена: Windows AD и FreeIPA. Настроены меж доменные доверительные отношения на уровне леса.

Домен AD:

- Имя домена: WIN.LOC

- Контроллер домена: dcwin.win.loc

- IP адрес КД: 192.168.20.199

Домен FreeIPA:

- Имя домена: RPN.LOC

- Контроллер домена: dc.rpn.loc

- IP адрес КД: 192.168.20.105

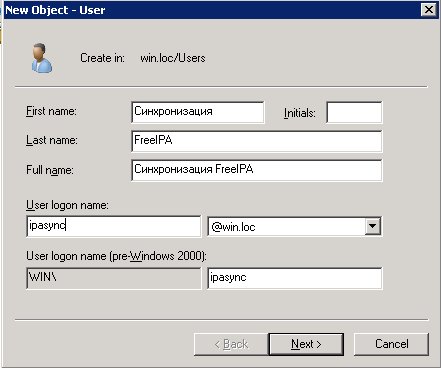

Создание пользователя в Active Directory для создания синхронизации.

Для начала в домене Windows необходимо создать пользователя делегировать ему права отслеживания репликации. Для этого делаем следующие шаги:

- Создаем обычного пользователя:

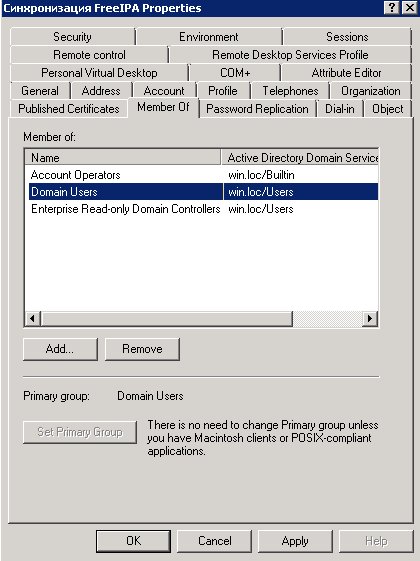

Добавляем этого пользователя в группы "Account Operator" и Enterprise Read-Only Domain controller". В группу "Domain Admin" пользователя добавлять НЕ НУЖНО

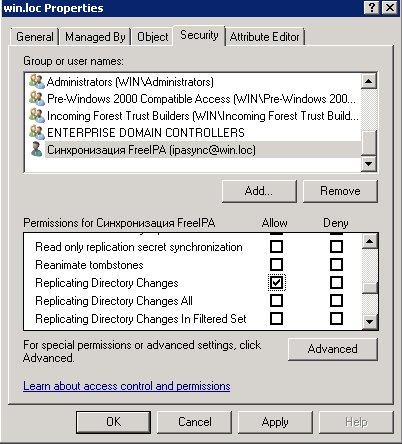

- В оснастке "Active Directory Users and Computers" по правой клавише мыши открываем свойства домена AD и переходим на вкладку "Security" (в самой оснастке должны быть включены дополнительные свойства: Menu -> View -> Advansed Features). Добавляем созданного пользователя и в окне "Permission for..." ставим галочку в пункте "Replicating Directory Change"

Настройка центра сертификации Active Directory

Сервер FreeIPA подключается к серверу Active Directory с помощью безопасного соединения. Для этого необходимо, чтобы на сервере Active Directory имелся доступ к сертификату CA или цепочки сертификатов CA, которые можно импортировать в базы данных безопасности FreeIPA. Т.е. сервер Windows необходимо сделать доверенным узлом.

Про установку сервера сертификатов рассказывать не буду. Просто отошлю к документации Microsoft, где это достаточно подробно описано: https://technet.microsoft.com/en-us/library/cc772393(v=WS.10).aspx(v=WS.10).aspx

Установка взаимных доверий сертификатам Active Directory и FreeIPA.

В Active Directory и FreeIPA используются сертификаты для аутентификации сервера. Чтобы сертификаты сервера Active Directory и FreeIPA SSL были доверены друг другу, обеим серверам необходимо доверять сертификату CA для ЦС, который выдал эти сертификаты. Это означает, что сертификат CA Active Directory необходимо импортировать в базу данных FreeIPA, а сертификат CA FreeIPA необходимо импортировать в базу данных Active Directory.

На контроллере домена Windows выполняются следующие действия:

- Открываем IE и получаем сертификат центра сертификации FreeIPA:

http://dc.rpn.loc/ipa/config/ca.crt

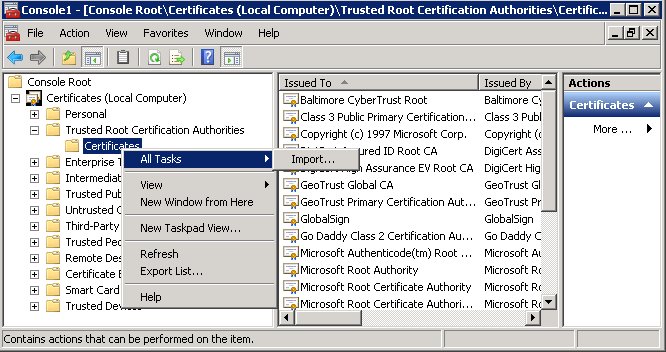

Сохраняем его в каталогC:\Temp. - Открываем оснастку mmc. Добавляем в нее оснастку "Certificates (Local Computer)". Открываем хранилище "Trusted Root Certification Authorities - Certificates" и импортируем полученный сертификат.

- Экспортируем сертификат центра сертификации MS.

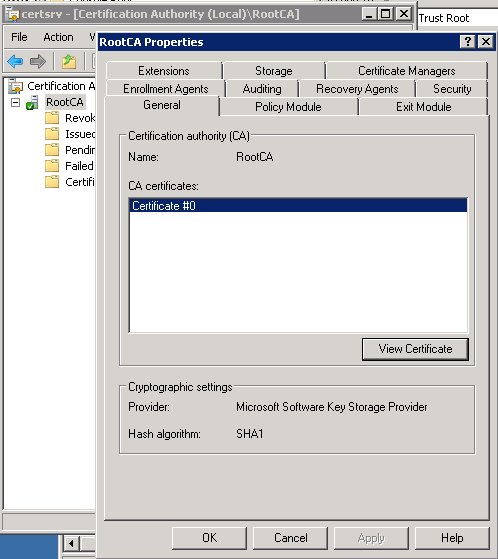

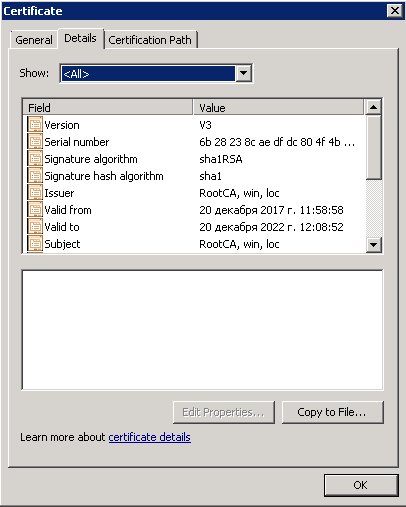

Открываем оснастку "Certification Authority". Открываем свойства сервера сертификации и на вкладе "General" нажимаем "View Certificate" Откроется окно свойств сертификата. Переходим на вкладку "Details" и жмем "Copy to File..."

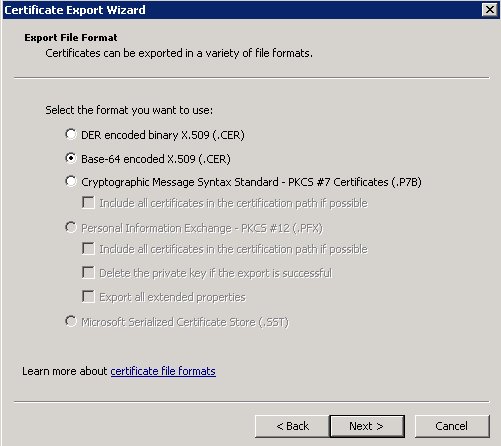

Откроется окно свойств сертификата. Переходим на вкладку "Details" и жмем "Copy to File..." Откроется мастер экспорта сертификатов. Выбираем "Base-64 encoded X.509 (.CER).

Откроется мастер экспорта сертификатов. Выбираем "Base-64 encoded X.509 (.CER). И сохраняем его например с именем dcwin.cer. Теперь в папке

И сохраняем его например с именем dcwin.cer. Теперь в папке C:\Tempнаходятся два файла:ca.cerиdcwin.cer. Эти два файла необходимо поместить каким-либо образом (например с помощью программы WinSCP) на сервер FreeIPA в каталог/etc/openldap/cacerts

Переходим в консоль сервера FreeIPA и выполняем действия:

- Обновляем символические ссылки хеша сертификатов

# cacertdir_rehash /etc/openldap/cacerts/

- Вносим изменения в файл

/etc/openldap/ldap.conf. Указываем место, где хранятся сертификаты центров сертификацииTLS_CACERTDIR /etc/openldap/cacerts/ TLS_REQCERT allow

Создание соглашений синхронизации

Соглашения о синхронизации создаются на сервере FreeIPA с помощью команды connect ipa-replica-manage. Параметры создания соглашения о синхронизации:

| Параметры | Описание |

| --winsync | Указывает, что необходимо установить синхронизацию с доменом MS AD |

| --binddn | Дает полное имя пользователя синхронизации. Это DN пользователя, который FreeIPA использует для привязки к Active Directory. Этот пользователь должен существовать в домене Active Directory и должен иметь разрешения на репликацию, чтение, поиск и запись в поддереве Active Directory. |

| --bindpw | Пароль для пользователя синхронизации |

| --passync | Предоставляет пароль для учетной записи пользователя Windows, которая задействована в синхронизации. Здесь не совсем понятно. На самом деле при создании соглашения о синхронизации FreeIPA автоматически создает специального пользователя, который будет использоваться для синхронизации паролей (об этом речь пойдет ниже). Здесь задаем пароль именно этого специального пользователя. |

| --cacert | Указывает полный путь к файлу сертификата центра сертификации Active Directory |

| --win-subtree | Указывает DN поддерева домена Windows, в котором находятся учетные записи пользователей, которых необходимо задействовать в процессе синхронизации. По умолчанию используется значение cn = Users, $ SUFFIX. |

| AD_server_name | Полное доменное имя хоста контроллера Active Directory |

Переходим в консоль сервера FreeIPA и выполняем следующие действия:

- Удаляем все существующие учетные данные Kerberos на сервере FreeIPA.

# kdestroy

- Используем команду

ipa-replica-manageдля создания соглашения о синхронизации с Windows. Для этого требуется опция--winsync. Если планируется синхронизация паролей и учетных записей пользователей, то также необходима опция--passsync, которая установит пароль для использования в Password Sync.

Параметры--binddnи--bindpwdпредоставляют имя пользователя и пароль системной учетной записи на сервере Active Directory, которые FreeIPA будет использовать для подключения к серверу Active Directory.# ipa-replica-manage connect --winsync --binddn "CN=Синхронизация FreeIPA,CN=Users,DC=win,DC=loc" --bindpw Parol_windows_user --win-subtree "OU=Контейнер_пользователей,DC=win,DC=loc" --passsync Parol_LDAP_user --cacert /etc/openldap/cacerts/dcwin.cer dc.rpn.loc -v

Когда создается соглашение синхронизации, оно имеет определенные правила поведения по умолчанию, определяющие как процесс синхронизации обрабатывает атрибуты учетной записи пользователя во время синхронизации. Типы поведения - это, например, как обрабатываются атрибуты блокировки или как обрабатываются различные форматы DN. Это можно изменить, отредактировав соглашение о синхронизации. Список параметров, связанных с атрибутами:

| Параметры | Описание | Возможные значения |

| Общие параметры учетной записи пользователя | ||

| ipaWinSyncNewEntryFilter | Устанавливает фильтр поиска, который будет использоваться для поиска записи, содержащей список классов объектов для добавления к новым пользовательским записям. | Значение по умолчанию (cn=ipaConfig) |

| ipaWinSyncNewUserOCAttr | Устанавливает атрибут в записи конфигурации, который фактически содержит список классов объектов для добавления к новым пользовательским записям. | Значение по умолчанию ipauserobjectclasses |

| ipaWinSyncHomeDirAttr | Определяет, какой атрибут в записи содержит местоположение по умолчанию для домашнего каталога POSIX. | Значение по умолчанию ipaHomesRootDir |

| ipaWinSyncUserAttr |

Устанавливает дополнительный атрибут с определенным значением для добавления к пользователям Active Directory, когда они синхронизируются с доменом Active Directory. Если атрибут является многозначным, его можно установить несколько раз, а процесс синхронизации добавляет все значения в запись. Важно: Это устанавливает значение атрибута только в том случае, если запись еще не имеет этого атрибута. Если атрибут присутствует, то значение записи используется, когда запись Active Directory синхронизируется. |

ipaWinSyncUserAttr: attributeName attributeValue |

| ipaWinSyncForceSync | Устанавливает, следует ли автоматически проверять существующих пользователей FreeIPA, которые соответствуют существующим пользователям Active Directory, чтобы их можно было синхронизировать. Если учетная запись пользователя FreeIPA имеет параметр uid, который идентичен имени samAccountName у существующего пользователя Active Directory, эта учетная запись по умолчанию не синхронизируется. Этот атрибут сообщает службе синхронизации автоматически добавлять ntUser и ntUserDomainId в записи пользователя IdM, что позволяет синхронизировать их. | true | false |

| Параметры блокировки учетных записей пользователя. | ||

| ipaWinSyncAcctDisable | Устанавливает способ синхронизации атрибутов блокировки учетной записи. Можно управлять настройками блокировки учетной записи. Например, to_ad означает, что когда атрибут блокировки учетной записи установлен в FreeIPA, его значение синхронизируется с Active Directory и переопределяет значение локальной Active Directory. По умолчанию атрибуты блокировки учетной записи синхронизируются с обоих доменов. |

|

| ipaWinSyncInactivatedFilter | Устанавливает фильтр поиска, используемый для поиска DN группы, используемой для хранения отключенных пользователей. Это не нужно менять в большинстве случаев. | Значение по умолчанию: (&(cn=inactivated)(objectclass=groupOfNames)) |

| ipaWinSyncActivatedFilter | Устанавливает фильтр поиска для поиска DN группы, используемой для хранения активных пользователей. Это не нужно менять в большинстве случаев. | Значение по умолчанию: (&(cn=activated)(objectclass=groupOfNames)) |

| Параметры группы |

||

| ipaWinSyncDefaultGroupAttr | Устанавливает атрибут в новой учетной записи пользователя, для того чтобы узнать, к какой группе по умолчанию принадлежит пользователь. Имя группы в записи затем используется для поиска gidNumber для учетной записи пользователя. | Значение по умолчанию: ipaDefaultPrimaryGroup |

| ipaWinSyncDefaultGroupFilter | Устанавливает фильтр поиска для сопоставления имени группы в POSIX gidNumber. | Значение по умолчанию: (&(gidNumber=*)(objectclass=posixGroup)(cn=groupAttr_value)) |

| Параметры домена (REALM) | ||

| ipaWinSyncRealmAttr | Устанавливает атрибут, который содержит имя области в записи | Значение по умолчанию: cn |

| ipaWinSyncRealmFilter | Устанавливает фильтр поиска, который будет использоваться для поиска записи, содержащей имя области FreeIPA. | Значение по умолчанию: (objectclass=krbRealmContainer) |

Согласование синхронизации существует как специальная запись подключаемого модуля на сервере LDAP, и каждое поведение атрибута устанавливается через атрибут LDAP. Чтобы изменить поведение синхронизации, необходимо использовать команду ldapmodify, чтобы напрямую изменить запись сервера LDAP.

Например, атрибуты блокировки учетной записи синхронизируются между FreeIPA и Active Directory по умолчанию, но это можно отключить, отредактировав атрибут ipaWinSyncAcctDisable. (Изменение означает, что если учетная запись отключена в Active Directory, она все еще активна в FreeIPA и наоборот).

# ldapmodify -x -D "cn=directory manager" -w password dn: cn=ipa-winsync,cn=plugins,cn=config changetype: modify replace: ipaWinSyncAcctDisable ipaWinSyncAcctDisable: none modifying entry "cn=ipa-winsync,cn=plugins,cn=config"

Изменения контейнера синхронизации.

Создание соглашения о синхронизации автоматически устанавливает два контейнера для использования в качестве базы данных синхронизированного пользователя. В FreeIPA по умолчанию используется cn = users, cn = accounts, $ SUFFIX и для Active Directory, по умолчанию используется CN = Users, $ SUFFIX.

Значение для контейнера Active Directory может быть установлено на значение, отличное от значения по умолчанию, когда соглашение о синхронизации создается с помощью опции -win-subtree. После создания соглашения поддерева Active Directory может быть изменена с помощью команды ldapmodify для редактирования значения nsds7WindowsReplicaSubtree в записи соглашения о синхронизации.

Что бы посмотреть текущее состояние синхронизации, выполняем команду:

# ldapsearch -xLLL -D "cn=directory manager" -w password -p 389 -h dc.rpn.loc -b cn=config objectclass=nsdswindowsreplicationagreement dn nsds7WindowsReplicaSubtree dn: cn=meTodcwin.win.loc,cn=replica,cn=dc\3Drpn\2Cdc\3Dloc,cn=mapping tree,cn=config nsds7WindowsReplicaSubtree: cn=users,dc=example,dc=com ... 8< ...

Для того, что бы изменить текущий контейнер, вводим команду:

# ldapmodify -x -D "cn=directory manager" -W -p 389 -h dc.rpn.loc<<EOF

dn: cn=meTodcwin.win.loc,cn=replica,cn=dc\3Drpn\2Cdc\3Dloc,cn=mapping tree,cn=config

changetype: modify

replace: nsds7WindowsReplicaSubtree

nsds7WindowsReplicaSubtree: cn=alternateusers,dc=win,dc=loc

EOF

modifying entry "cn=meTodcwin.win.loc,cn=replica,cn=dc\3Drpn\2Cdc\3Dloc,cn=mapping tree,cn=config"

Новая настройка вступит в силу немедленно. Если в текущее время выполняется процесс синхронизации, то она вступит в силу по завершении процесса.

Настройка односторонней синхронизации.

По умолчанию все изменения и удаления являются двунаправленными. Изменение в Active Directory синхронизируется с FreeIPA, а изменение записи в FreeIPA синхронизируется с Active Directory. Это, по сути, равноправная взаимосвязь между несколькими хозяевами, где как Active Directory, так и FreeIPA являются равными узлами в синхронизации и являются одновременно мастерами данных.

Но иногда возникают ситуации, когда требуется только однонаправленная синхронизация. Т.е. мастером будет выступать только одна сторона. Изменения, проводящиеся на мастере, синхронизируются с остальными серверами. В то время, как изменения, проводимые на других серверах, не будут передаваться на мастер сервер.

Это делается путем установки параметра oneWaySync в соглашении синхронизации. Возможные значения: fromWindows (для синхронизации Active Directory в FreeIPA) и toWindows (для управления идентификацией в синхронизации Active Directory).

# ldapmodify -x -D "cn=directory manager" -w password -p 389 -h dc.rpn.loc dn: cn=dcwin.win.loc,cn=replica,cn=dc\3Drpn\2Cdc\3Dloc,cn=mapping tree,cn=config changetype: modify add: oneWaySync oneWaySync: fromWindows

В этом примере показано, что синхронизироваться будут только изменения, проводимые в домене Active Directory

Важно: Включение однонаправленной синхронизации не предотвращает изменения на подчиненном сервере, и это может привести к несоответствиям между данными серверов. Например, однонаправленная синхронизация настроена на переход от Active Directory к FreeIPA, поэтому Active Directory (по существу) является ведущим сервером. Если запись изменена или даже удалена в FreeIPA, тогда информация FreeIPA отличается от информации в Active Firectory, и эти изменения никогда не переносятся в Active Directory. Во время следующего обновления синхронизации изменения будут перезаписаны на сервере FreeIPA, и удаленная запись будет добавлена повторно.

Удаление соглашения о синхронизации.

Удаление синхронизации:

# ipa-replica-manage disconnect dcwin.win.loc

Удаление CA Active Directory из базы данных FreeIPA:

# certutil -D -d /etc/dirsrv/slapd-RPN.LOC/ -n "Imported CA"

Посмотреть установленный сертификат:

# certutil -L -d /etc/dirsrv/slapd-RPN-LOC/

Certificate Nickname Trust Attributes

SSL,S/MIME,JAR/XPI

Server-Cert u,u,u

CN=RootCA,DC=win,DC=loc C,,

RPN.LOC IPA CA CT,C,C

CN=RootCA1,DC=dom-win,DC=loc C,,

Настройка синхронизации паролей между Active Directory и FreeIPA.

Для того, что бы перенесенные пользователи из Active Directory могли получать доступ в домен FreeIPA под своими учетными данными в новом домене, требуется еще настроить синхронизацию их паролей.

Синхронизация пользовательских учетных записей настраивается соглашением синхронизации. Однако пароли как в Active Directory, так и в FreeIPA хэшируются, когда они хранятся, и не могут быть дешифрованы как часть процесса синхронизации пользователя. На серверах Active Directory для сбора паролей по мере создания учетных записей пользователей или изменения паролей должен быть установлен отдельный клиент, который будет пересылать этоу информацию о пароле во время синхронизации.

Важно: FreeIPA в настоящее время не поддерживает первоначальную синхронизацию паролей для учетных записей пользователей. Сначала пользователю необходимо вручную изменить пароль до того, как пароль будет синхронизирован с FreeIPA.

Настройка контроллеров домена для синхронизации паролей.

Для синхронизации паролей необходимо выполнение двух условий:

- Active Directory должен работать в SSL

- Служба синхронизации паролей должна быть установлена на каждом контроллере домена Active Directory

Служба синхронизации паролей изменяет и синхронизирует их по безопасному соединению с записью FreeIPA.

Для сведения: Необходимо установить службу сертификатов Microsoft в режиме Enterprise Root. Затем Active Directory автоматически зарегистрируется для получения сертификата SSL-сервера.

Политики сложности паролей Active Directory включены до того как запустится служба синхронизации паролей. Что бы это проверить:

- Открываем оснастку Local Security Policy - secpol.msc

- Раскрываем узел Account Policies -> Password Policy

- Политика "Password must meet complexity requirements" должна быть разрешена.

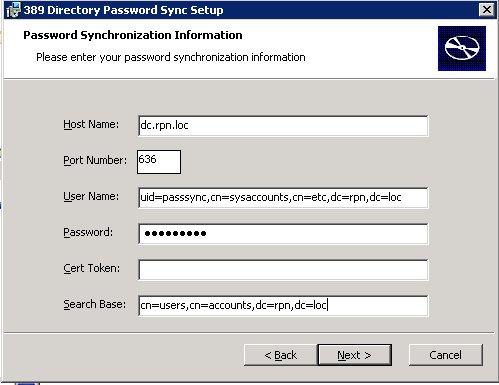

Если роль сервера сертификатов еще не установлена, то ее необходимо установить (см. выше). Теперь необходимо установить службу синхронизации паролей. Переходим на сайт "389 Directory Server" и скачиваем программу для нашей архитектуры. Затем устанавливаем. Во время установки вводим данные синхронизации:

- Host Name - имя сервера FreeIPA

- Port Number - номер порта, к которому будет идти обращение

- User Name - имя пользователя синхронизации паролей. Он создается автоматически во время создания соглашения о синхронизации. Пароль определяется опцией --passync в команде создания соглашения

- Search Base - имя контейнера в FreeIPA, где содержатся учетные записи пользователей, которые необходимо синхронизировать.

Далее копируем сертификат сервера сертификации FreeIPA в каталог с установленной программой (в данном случае это "C:\Program Files\389 Directory Password Synchronization"). Открываем командную строку от имени администратора и выполняем команду:

cd "C:\Program Files\389 Directory Password Synchronization" certutil.exe -d . -A -n "DC.IPA.LOC IPA CA" -t CT,, -a -i ca.cer

Эта команда установит сертификат в базу данных службы. Затем перезагружаем контроллер домена.

Важно: сервер должен быть перезагружен. Без перезагрузки PasswordHook.dll не включается, и синхронизация паролей не будет работать.

В итоге мы в базе FreeIPA мы получили и активировали всех необходимых пользователей из домена Active Directory. В нашей конфигурации пользователи в обоих доменах могут регистрироваться под любой своей учетной записью. Это значительно облегчает процесс "импортозамещения" (миграции из домена Active Directory в домен FreeIPA). Так же значительно проще получать доступ (например на файловые шары) пользователям домена FreeIPA на ресурсы Active Directory.